รหัสลับของ Ken Thompson บิดาแห่ง Unix ที่ถูกค้นพบเมื่อปี 2014 ถูกถอดรหัสได้แล้ว

moonlightkz

moonlightkzย้อนกลับไปในปี 2014 Leah Neukirchen สาวโปรแกรมเมอร์ผู้หลงใหลในคณิตศาสตร์ และยูนิกซ์ (Unix) ได้ใช้เวลาในยามว่างขุดคุ้ยไฟล์ใน BSD 3 (ระบบปฏิบัติการยูนิกซ์ของเบิร์กลีย์ซอฟต์แวร์ดิสทริบิวชัน) จนไปค้นพบไฟล์ตัวหนึ่งที่ถูกเก็บซ่อนเอาไว้ใน /etc/passwd

ในไฟล์ดังกล่าวเธอค้นพบรหัสผ่านอยู่ 25 ชุด โดยเป็นรหัสผ่านของโปรแกรมเมอร์ชื่อดังในอดีต อย่างเช่น Dennis Ritchie หรือที่รู้จักกันในชื่อ dmr เขาเป็นผู้สร้างสรรค์ภาษา C และผู้พัฒนาหลักของระบบปฏิบัติการ Unix ร่วมกับ Ken Thompson, Brian W. Kernighan เขาเป็นผู้แต่งหนังสือ "วิธีเขียนโปรแกรมด้วยภาษา C" เล่มแรกร่วมกับ Dennis Ritchie และมีส่วนสำคัญในการพัฒนาระบบปฏิบัติการ Unix ด้วย, Steve Bourne ผู้คิดค้นคำสั่ง Bourne shell (sh) ที่ยังใช้กันมาจนถึงปัจจุบันนี้ หรือ Bill Joy หนึ่งในโปรแกรมเมอร์คนสำคัญที่ช่วยพัฒนา BSD UNIX แถมยังเป็นคนพัฒนาซอฟต์แวร์ Vi text editor ขึ้นมาอีกด้วย การค้นพบนี้ ทำให้เธอรู้สึกว่ามันเป็นสมบัติเล็กๆ ที่ท้าทายต่อความสนใจของเธอเป็นอย่างมาก

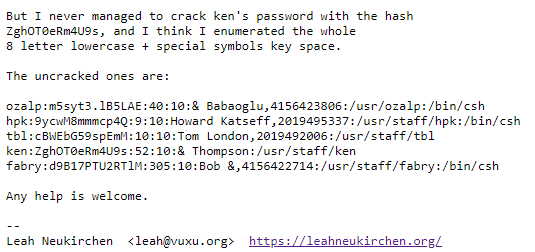

รหัสผ่านที่เธอค้นพบถูกเข้ารหัสฟังก์ชันแฮช (Password hashes) Leah Neukirchen ได้ใช้ซอฟต์แวร์ถอดรหัสอย่าง John the Ripper และ Hashcat ในการแกะรหัสจนสามารถถอดได้แล้ว 20 รหัส อย่างไรก็ตาม ยังมีรหัสผ่านอีก 5 ชุด ที่เธอแกะไม่สำเร็จ ซึ่งหนึ่งในนั้นมีรหัสผ่านของ Ken Thompson ด้วย

| รหัสของ Ken คือ ZghOT0eRm4U9s |

อย่างไรก็ตาม เธอก็พบว่ารหัสดังกล่าวใช้ฐานข้อมูล DES-based crypt(3) ซึ่งการถอดรหัส DES ทำได้ค่อนข้างช้ามากเมื่อเทียบกับการเข้า Hashes แบบอื่นๆ แต่ในเมื่อระบบอัลกอริทึมในการเข้ารหัสนี้ถูกสร้างโดย Ken Thompson และ Robert Morris (ผู้ริเริ่มระบบป้องกันรหัสผ่านแบบแฮช) ทำให้เธอคาดเดาได้ว่ารหัสผ่านน่าจะประกอบไปด้วยตัวพิมพ์เล็ก, ตัวพิมพ์ใหญ่, ตัวเลข และอักขระพิเศษ แต่สุดท้ายหลังจากเสียเวลาอยู่หลายวัน เธอก็คว้าน้ำเหลวอยู่ดี (การถอดรหัสผ่านแบบ 7 บิต อย่างละเอียดด้วย GPU ในปัจจุบัน ก็ยังต้องใช้เวลานานถึง 2 ปี) และปล่อยเรื่องนี้ให้จมหายไปตามกาลเวลา

| เร็วมาก: Hashes ต่อวินาที Murmur: 545,716 เร็ว: SHA-1: 134,412 SHA-256: 126,323 MD5: 125,741 SHA-512: 76,005 SHA-3 (224-bit): 72,089 ปานกลาง: LDAP (SHA1): 13,718 MS DCC: 9,582 NT Hash: 7,782 MySQL: 7,724 Postgres (MD5): 7,284 ช้า: PBKDF2 (SHA-256): 5,026 Cisco PIX: 4,402 MS SQL 2000: 4,225 LDAP (MD5): 4,180 Cisco Type 7: 3,775 PBKDF2 (SHA1): 2,348 ช้ามาก: LM Hash: 733 APR1: 234 Bcrypt: 103 DES: 88 Oracle 10: 48 |

จนกระทั่งเมื่อวันที่ 3 ต.ค. 2019 Leah Neukirchen ได้ตัดสินใจส่งอีเมลไปยังสมาคมอนุรักษ์ Unix (Unix Heritage Society) แล้วเล่าผลการค้นพบของเธอ และปัญหาคาใจสำคัญ นั่นก็คือ รหัสผ่านของ Ken Thompson (สามารถอ่านรายละเอียดทั้งหมดของอีเมลฉบับดังกล่าวได้ที่ https://inbox.vuxu.org/tuhs/87bluxpqy0.fsf@vuxu.org/)

เมื่อทาง Unix Heritage Society ทำการเผยแพร่อีเมลฉบับนี้ออกมาบนโลกอินเทอร์เน็ตได้เพียงไม่กี่วัน ในวันที่ 9 ต.ค. ก็มียอดฝีมือที่ชื่อว่า Nigel Williams ผู้ดูแลระบบคอมพิวเตอร์ประสิทธิภาพสูงที่อาศัยอยู่ในเมืองโฮบาร์ต ของรัฐแทสเมเนีย ประเทศออสเตรเลีย ส่งอีเมลตอบกลับมาว่า

| "เคน...เรียบร้อย" เสียเวลาไป 4 วันกว่าๆ ในการใช้ Hashcat ถอดรหัสด้วยการ์ดจอ "AMD Radeon Vega64" ที่ความเร็วประมาณ 930MH/s |

ส่วนทาง Ken Thompson หลังจากทราบข่าวนี้ ก็ได้ทำการตอบกลับอีเมลด้วยข้อความสั้นๆ เพียงว่า "ยินดีด้วย"

ทั้งนี้ p/q2-q4 นั้นไม่ใช่รหัสผ่านที่ถูกตั้งขึ้นมามั่วๆ นะอย่างใด แต่มันเป็นตาเดินแรกยอดนิยมของเกม "หมากรุก" หากใครนึกภาพไม่ออก ลองดูตารางด้านล่างนี้ น่าจะเข้าใจได้ไม่ยาก

Ken Thompson นั้นเป็นที่รู้จักกันดีว่าหลงรักการเล่นหมากรุกเป็นอย่างมาก แถมยังเคยเขียนโปรแกรมหมากรุกที่ชื่อว่า Belle ขึ้นมา ซึ่งโปรแกรมดังกล่าวเคยได้ที่รางวัลที่ 3 ในการแข่งขันหมากรุกคอมพิวเตอร์เมื่อปี 1980 ด้วย

ที่มา : leahneukirchen.org , blog.adafruit.com , inbox.vuxu.org , unsplash.com , en.wikipedia.org , www.theregister.co.uk , inbox.vuxu.org

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

รีวิวที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์