รีวิว 8 มัลแวร์ ที่สร้างความเสียหายมากที่สุดในประวัติศาสตร์ ในวงการคอมพิวเตอร์

moonlightkz

moonlightkz8 มัลแวร์ ที่สร้างความเสียหายมากที่สุดในประวัติศาสตร์คอมพิวเตอร์

สำหรับ มัลแวร์ (Malware) เปรียบเสมือนฝันร้ายสำหรับผู้ที่โดนมันโจมตี และโกรธผู้ที่สร้างมันขึ้นมา แต่ถ้ามองย้อนกลับไปในสมัยที่ไวรัสคอมพิวเตอร์ถูกสร้างขึ้นมา คุณอาจจะแปลกใจหากรู้ว่าผู้ที่สร้างมันขึ้นมาไม่ได้มีเจตนาร้ายเลย

- รีวิว G Data Total Security โปรแกรมสแกนไวรัส รักษาความปลอดภัยเครื่องคอมพิวเตอร์ แบบครบวงจร

- 10 โปรแกรมแอนตี้ไวรัส แจกฟรี ไม่มีค่าใช้จ่าย (Top 10 Free Antivirus Software)

- รีวิว 5 หนังโรคระบาด หรือ ซีรีส์โรคระบาด ที่น่าดูทาง Netflix

- ขนาดของไวรัส แบคทีเรีย และฝุ่น กับประสิทธิภาพการกรอง ของเครื่องฟอกอากาศ และหน้ากากอนามัย

- เปิดแฟ้มไวรัส "โคโรน่า-อู่ฮั่น" วัฒนธรรมก่อกำเนิดสายพันธุ์อันตราย

จากหลักฐานที่ปรากฏ ไวรัสคอมพิวเตอร์ตัวแรกของโลก อย่าง "Creeper" ที่ได้ถูกพัฒนาขึ้นมาตั้งแต่ปี ค.ศ. 1971 (พ.ศ. 2514) โดยนาย Bob Thomas เพื่อใช้ทดสอบระบบรักษาความปลอดภัยว่า จะสามารถสร้างโปรแกรมที่ทำซ้ำตัวเองแพร่กระจายไปยังคอมพิวเตอร์เครื่องอื่นได้หรือไม่ ? ไวรัส Creeper ไม่มีการโจมตีที่เป็นอันตรายใด ๆ มันแค่แสดงข้อความว่า "I'M THE CREEPER. CATCH ME IF YOU CAN!" (ข้าคือเดอะครีปเปอร์ แน่จริงก็จับฉันให้ได้สิ !)

ภาพจาก : https://tr.wikipedia.org/wiki/Creeper

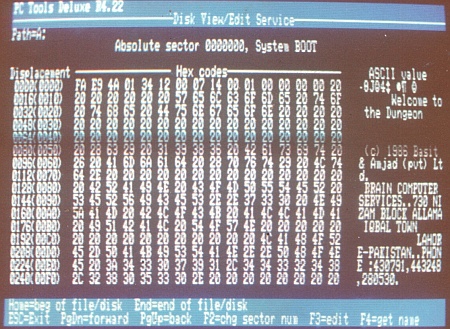

หรือ "Brain" ไวรัสคอมพิวเตอร์ตัวแรกของ ระบบปฏิบัติการ Windows มันปรากฏตัวเป็นครั้งแรกในเดือนมกราคม ค.ศ. 1986 (พ.ศ. 2529) จากฝีมือของสองพี่น้อง Basit และ Amjad Farooq Aivi ในขณะที่มีอายุเพียง 17 และ 24 ปี ตอนนั้นทั้งคู่ได้เขียนโปรแกรมตรวจหัวใจขึ้นมาวางจำหน่าย พวกเขามีความกังวลว่าโปรแกรมจะถูกละเมิดลิขสิทธิ์ จึงพัฒนาไวรัส Brain ขึ้นมาเพื่อใช้ควบคุม และปกป้องโปรแกรมของพวกเขา

โดยหากติดตั้งเวอร์ชันเถื่อนของโปรแกรมดังกล่าว ไวรัสที่ถูกซ่อนเอาไว้จะทำการฝังตัวเองลงในคอมพิวเตอร์ และปรากฏข้อความแจ้งเตือนผู้ใช้ว่า

"Welcome to the Dungeon © 1986 Basit & Amjads (pvt). BRAIN COMPUTER SERVICES 730 NIZAM BLOCK ALLAMA IQBAL TOWN LAHORE-PAKISTAN PHONE: 430791,443248,280530. Beware of this VIRUS.... Contact us for vaccination..."

ภาพจาก : https://www.thevintagenews.com/2016/09/08/priority-brain-first-computer-virus-created-two-brothers-pakistan-just-wanted-prevent-customers-making-illegal-software-copies

แปลเป็นภาษาไทยย่อก็ประมาณว่า "ยินดีต้อนรับสู้ดันเจียน เราอาศัยอยู่ที่ 730.... ระวังไวรัสตัวนี้ให้ดี ติดต่อเรามาเพื่อฉีดวัคซีนรักษา" ผลปรากฏว่าสองพี่น้องได้รับสายโทรศัพท์จากทั่วโลกเพื่อร้องขอวัคซีน และเหตุการณ์นี้ก็เป็นแรงบันดาลใจให้ บริษัท IBM พัฒนาโปรแกรมป้องกันไวรัสขึ้นมาเพื่อช่วยเหลือผู้ใช้งานคอมพิวเตอร์ ส่วนสองพี่น้องไม่ได้โดนแจ้งข้อหาอะไร และตอนนี้ก็เป็นเจ้าของ BrainNet ผู้ให้บริการอินเทอร์เน็ตที่ใหญ่ที่สุดในปากีสถาน

อย่างไรก็ตาม สุดท้ายแล้วเจตนารมณ์ดีที่เคยมีในไวรัสก็ค่อย ๆ เลือนหายไป เพราะเราต้องยอมรับความจริงว่า ธรรมชาติของไวรัสที่สามารถแพร่กระจายตัวเองได้เป็นเรื่องอันตราย ปัจจุบันนี้ มีความเสียหายที่เกิดขึ้นจากไวรัสมูลค่าหลายพันล้านดอลลาร์

จากยุค 80 มาถึงถึงตอนนี้ มีไวรัสคอมพิวเตอร์ถูกสร้างขึ้นมามากมายหลายล้านตัว ในบทความนี้ เราจะพาคุณผู้อ่านไปรู้จักกับไวรัสคอมพิวเตอร์ที่มีความอำมหิต สร้างความเสียหายรุนแรงในวงกว้างจนเป็นที่น่าจดจำ จะมีตัวไหนบ้าง มาทำความรู้จักกับพวกมันกัน

1. ไวรัส Melissa | ค.ศ. 1999 (พ.ศ. 2542)

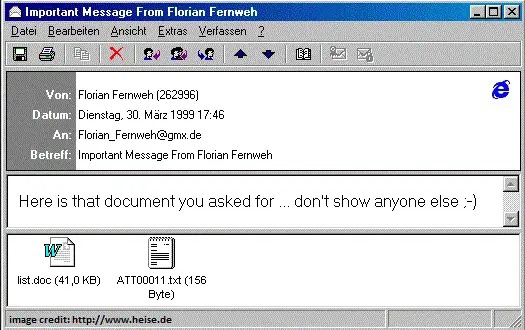

ถึงแม้ว่าไวรัสบนระบบปฏิบัติการ Windows ตัวแรก จะถูกสร้างขึ้นมาตั้งแต่ปี ค.ศ. 1986 (พ.ศ. 2529) แต่ในปี ค.ศ. 1999 (พ.ศ. 2542) คำว่า "ไวรัสคอมพิวเตอร์" ก็ยังถือว่าเป็นเรื่องค่อนข้างใหม่สำหรับผู้ใช้งานทั่วไป แต่ไวรัส Mellissa ก็ยังสามารถแพร่กระจายได้เป็นวงกว้าง ถือว่าเป็นไวรัสที่ระบาดได้เร็วที่สุดในเวลานั้น โดยที่มาของชื่อ Mellissa คนร้ายได้สารภาพว่าเป็นชื่อของนางระบำเปลือยอกที่เขาไปเจอในบาร์

เรื่องเริ่มต้นขึ้นในเดือนมีนาคม ปี ค.ศ. 1999 (พ.ศ. 2542) David Lee Smith โปรแกรมเมอร์ชาวอเมริกันได้แฮกบัญชีของ America Online (AOL) และอัปโหลดไฟล์ขึ้นไปในโพสต์ที่ชื่อว่า "alt.sex" ภายในโพสต์ได้อ้างว่ามีบัญชี และรหัสผ่านสำหรับเข้าถึงเว็บโป๊แบบเสียเงินมาแจก เมื่อเหยื่อหลงเชื่อดาวน์โหลดไฟล์เอกสารที่แนบไว้ในโพสต์ไป ทันทีที่เปิดไฟล์ ของ โปรแกรม Microsoft Word ดังกล่าว ระบบมาโครจะเริ่มทำงาน สั่งให้ไวรัสเริ่มลงมือทันที

ภาพจาก : https://cyberhoot.com/cybrary/melissa-virus/

โดยไวรัส Melissa โจมตีด้วยการเข้ายึดระบบอีเมลของ Microsoft Outlook เพื่อส่งอีเมลไปยัง 50 บัญชีแรกที่อยู่ในสมุดรายชื่อ เนื้อหาในอีเมลจะหลอกล่อให้ผู้รับดาวน์โหลดไฟล์ด้วยการตั้งชื่อให้เหยื่อเข้าใจว่าเป็นรูปโป๊ หรือข้อความว่านี่เป็นเอกสารลับที่คุณร้องขอ กรุณาเก็บเป็นความลับ อย่าส่งต่อให้คนอื่นโดยเด็ดขาด) ผลปรากฏว่าวิธีการของ David Lee Smith ได้ผลดีอย่างน่าเหลือเชื่อ ด้วยการที่มันส่งอีเมลต่ออัตโนมัติไปทีละ 50 ฉบับแบบทวีคูณ ไวรัส Mellissa แพร่กระจายอย่างรวดเร็วราวกับระเบิดลูกโซ่

ถึงแม้ว่า ไวรัส Melissa จะไม่ได้ขโมยข้อมูล หรือขโมยเงิน แต่มันก็ทำให้ระบบเซิร์ฟเวอร์อีเมลของผู้ให้บริการกว่า 300 แห่ง ไม่สามารถรับมือกับปริมาณอีเมลขนาดนั้นได้ ผลคือเซิร์ฟล่ม แม้แต่ระบบของ Microsoft ก็ไม่รอด นอกจากระบบอีเมลแล้ว ระบบอินเทอร์เน็ตในบางพื้นที่ก็ถูกดึงแบนด์วิธไปทำให้ช้าจนไม่สามารถใช้งานได้ แม้ผู้เชี่ยวชาญด้านความปลอดภัยจะใช้เวลาเพียงไม่กี่วันในการกู้ระบบกลับมาได้ แต่คาดว่าเหตุการณ์นี้ก็ทำให้เกิดความเสียหาย และค่าใช้จ่ายในการแก้ปัญหารวมกันประมาณ $80,000,000

แต่เหรียญมี 2 ด้านเสมอ จากเหตุการณ์จากการแพร่ระบาดของ ไวรัส Melissa จะทำให้คนทั้งโลก ตระหนักถึงอันตรายที่สามารถเกิดขึ้นได้บนโลกอินเทอร์เน็ต หลังจากที่ FBI สามารถจับตัว David Lee Smith ได้เพียงไม่กี่เดือน จึงมีการตั้งหน่วยงานรักษาความปลอดภัยบนโลกไซเบอร์ขึ้นมา เพื่อปกป้อง และรักษาความสงบสุขบนโลกออนไลน์มาจวบจนถึงปัจจุบันนี้

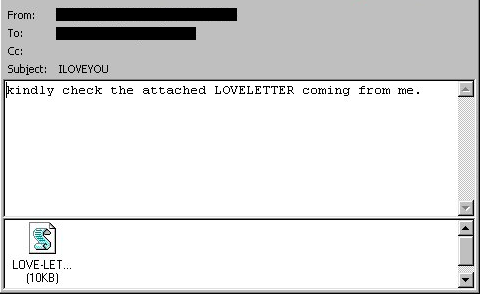

2. ไวรัส ILOVEYOU | ค.ศ. 2000 (พ.ศ. 2543)

ไวรัส ILOVEYOU (ยังเป็นที่รู้จักในชื่อ Love letter virus และ Love bug worm ด้วย) แม้ส่วนใหญ่จะบอกว่ามันไวรัส แต่ในความเป็นจริงแล้ว ILOVEYOU เป็น มัลแวร์ประเภทหนอนคอมพิวเตอร์ (Computer Worm)

ลองจินตนาการย้อนกลับไปในเดือนพฤษภาคม ปี ค.ศ. 2000 (พ.ศ. 2543) คุณกลับบ้าน เปิดคอมพิวเตอร์ เชื่อมต่ออินเตอร์เน็ต แล้วก็เช็คอีเมล ทันใดนั้นเอง คุณก็พบอีเมลที่มีหัวข้อว่า "ILOVEYOU" (ฉันรักคุณ) จากคนที่คุณรู้จัก อาจจะเป็นคนที่คุณกำลังแอบชอบอยู่, เพื่อนร่วมงาน หรือหัวหน้างาน

ถ้าเป็นยุคนี้ เราคงรู้ในทันทีว่านี่มันเป็น Scam หลอกกันชัด ๆ แต่ในยุคนั้นที่อีเมลยังเป็นช่องทางหลัก ไม่ได้มีแอปพลิเคชันสื่อสารให้ใช้งานสะดวกเหมือนกับในตอนนี้ มันทำให้คุณรู้สึกตื่นเต้น แล้วอยากจะคลิกอ่านอีเมลบอกรักฉบับนั้นในทันที ทันทีที่คุณคลิกเปิดไฟล์ที่แนบมา "LOVE-LETTER-FOR-YOU.TXT.VBS" ผลปรากฏว่าไม่มีอะไรเกิดขึ้นเลย ไม่มีอะไรให้อ่าน ไม่มีหน้าต่างใด ๆ ถูกเปิดขึ้นมา

แต่ในความเป็นจริง ทันทีคุณเปิดไฟล์ที่แนบมา ไวรัสจะถูกดาวน์โหลดทันที ไฟล์ต่าง ๆ บน ฮาร์ดไดร์ฟ ไม่ว่าจะเป็นไฟล์รูป, ไฟล์เพลง หรือไฟล์เอกสาร จะเกิดความเสียหายจนไม่สามารถเปิดได้อีกต่อไป โดยเป้าหมายจะประกอบไปด้วยไฟล์ JPEG, MP3, VPOS, JS, JSE, CSS, WSH, SCT และ HTA เป็นต้น

นอกจากนี้ ในตอนนั้น Microsoft Outlook เป็นโปรแกรมจัดการอีเมลที่องค์กรธุรกิจส่วนใหญ่นิยมใช้งาน ซึ่งตัวไวรัส ILOVEYOU จะทำการส่งตัวเองผ่านอีเมลให้กับรายชื่อทุกคนที่มีอยู่ในสมุดรายชื่อของ Microsoft Outlook และยังแพร่กระจายผ่านระบบ Internet Relay Chat ได้อีกด้วย ผลคือ เพียงแค่ 10 วัน มีคนตกเป็นเหยื่อ ILOVEYOU มากถึง 45,000,000 คน สร้างความเสียหายกว่า $10,000,000,000

ความรุนแรงของ ILOVEYOU ส่งผลให้บริษัทระดับโลกหลายแห่ง อย่างเช่น Ford Motor Company, AT&T, Microsoft แม้แต่หน่วยงานของรัฐบาลทั้ง Pentagon, CIA, U.S.Army, รัฐสภาเดนมาร์ก และสหราชอาณาจักร ถึงกับต้องปิดระบบอีเมลทิ้ง เพื่อควบคุมสถานการณ์ และลดความเสียหาย

นอกจากความเร็ว และความเสียหาย ที่เกิดจากไวรัส ILOVEYOU มันยังมีเบื้องหลังที่น่าสนใจอยู่อีก ...

โดยไวรัส ILOVEYOU ได้แพร่ระบาดในปี ค.ศ. 2000 (พ.ศ. 2543) แต่คนร้ายไม่เคยถูกลงโทษ และกว่าจะค้นพบตัวจริง ก็ต้องใช้เวลาถึง 20 ปี เลยทีเดียว ในปี ค.ศ. 2020 (พ.ศ. 2563) Onel de Guzman ชาวฟิลิปปินส์ผู้สร้างไวรัส ILOVEYOU ในวัย 44 ปี ถูกสื่อตามจนเจอ ได้ให้สัมภาษณ์เปิดเผยความลับที่เขาเก็บไว้ถึง 20 ปี

ตอนนั้น Onel de Guzman ยังเป็นนักศึกษาอายุ 24 ปี เขาได้กล่าวว่า

เวลานั้นผมไม่มีเงินพอที่จะจ่ายค่าให้บริการอินเทอร์เน็ต แล้วเชื่อว่าอินเทอร์เน็ตมันควรเป็นสวัสดิการขั้นพื้นฐานที่ทุกคนสามารถใช้งานได้ฟรี แต่เมื่อไม่มีทางเลือก ผมเลยสร้างไวรัสขึ้นมาเพื่อขโมยบัญชี และรหัสผ่านสำหรับเข้าระบบอินเทอร์เน็ตขึ้นมา

ผมเอาไวรัสที่เคยเขียนไว้มาดัดแปลงหลังใหม่ และใช้ช่องโหว่ใน Windows 95 จากที่ส่งอีเมลที่แนบไวรัสไป ผมออกไปดื่มกับเพื่อน โดยที่ไม่คิดอะไรมาก แต่แม่ของผมเห็นข่าวการตามล่าแฮกเกอร์ในเมืองมะนิลา ผมเลยบอกให้แม่เอาคอมพิวเตอร์ไปซ่อน และผมก็หลบหนีไปซ่อนตัวอยู่พักนึง

3. หนอนคอมพิวเตอร์ CODE RED | ค.ศ. 2001 (พ.ศ. 2544)

Code Red เป็น หนอนคอมพิวเตอร์ (Computer Worm) ที่ตั้งเป้าโจมตีคอมพิวเตอร์ที่ติดตั้ง Microsoft IIS (Internet Information Services for Windows Server) เอาไว้ แต่เรื่องนี้มีความโชคดีตรงที่มันถูกตรวจเจอตั้งแต่ช่วงเริ่มต้นของการแพร่กระจาย ทำให้มันไม่ทันได้แผลงฤทธิ์อย่างเต็มที่ ไม่อย่างนั้นน่าจะมีความเสียหายที่เกิดขึ้นกว่าหลายพันล้านดอลลาร์

ในค่ำคืนหนึ่งของคืนวันที่ 13 กรกฏาคม ค.ศ. 2001 (พ.ศ. 2544) Marc Maiffret และ Ryan Permeh พนักงานของบริษัท eEye Digital Security ที่กำลังพัฒนาระบบตรวจสอบช่องโหว่ใน Microsoft IIS ในระหว่างที่กำลังเทสอยู่นั้น เซิร์ฟเวอร์หยุดตอบสนองไปแบบไม่มีปี่มีขลุ่ย ทำให้ทีมต้องโต้รุ่งตรวจสอบ ไฟล์ล็อก (Log File) อย่างละเอียดเพื่อหาสาเหตุของปัญหา จนค้นพบมัลแวร์ที่แอบซ่อนตัวอยู่ และสิ่งแรกที่สายตาเขาบังเอิญไปเห็นคือ น้ำกระป๋อง "Mountain Dew Code Red soda" เขาเลยตั้งชื่อมัลแวร์ที่พบนี้ว่า "Code Red"

หลังจากที่พบ หนอนคอมพิวเตอร์ Code Red เป็นครั้งแรกในวันที่ 13 ใช้เวลาเพียงแค่ 6 วัน ในวันที่ 19 เดือนเดียวกัน ทาง Center for Applied Internet Data Analysis (CAIDA) ได้เผยผลลัพธ์การตรวจสอบระบุว่ามีเซิร์ฟเวอร์ที่ตรวจเจอ Code Red มากถึง 359,000 เครื่อง

การโจมตีของ หนอนคอมพิวเตอร์ Code Red จะโจมตีด้วยเทคนิค "Buffer Overflow" อาศัยช่องโหว่ในโมดูลของเว็บเซิร์ฟเวอร์ (Web Server Module) ที่ใช้ในการทำดัชนีของข้อมูล ช่องโหว่นี้ถูกตั้งชื่อว่า "MS01-33" ซึ่งเป็นช่องโหว่ที่ง่ายต่อการลงมือ เพียงแค่ส่งข้อมูลไปหาเซิร์ฟเวอร์ด้วยคำขอที่ยาวกว่าปกติ ตัวอย่างเช่น

| GET /default.ida? |

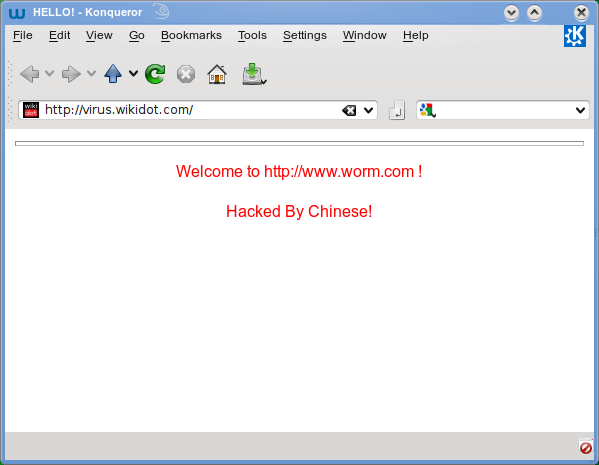

ข้อมูลตัวอักษร "N" จำนวนมากจะถูกตีความเป็นคำสั่ง และดำเนินการตามคำร้องขอ ซึ่งภายในนั้นมีการซ่อน Payload อันตรายเอาไว้อยู่ เมื่อข้อมูลส่งเข้าไปยังเซิร์ฟเวอร์ Microsoft IIS ตัว หนอนคอมพิวเตอร์ CODE RED จะฝังตัวลงไปทันที ทำให้หน้าเว็บไซต์ที่โฮสต์ข้อมูลอยู่บนนั้น แสดงผลว่า "Welcome to https://www.worm.com ! Hacked by Chinese !"

ภาพจาก : https://www.cybereason.com/blog/what-is-code-red-worm

อ้างอิงจากรายงานของ ค่าย Kaspersky หน้าเว็บไซต์ที่โดนโจมตีจะแสดงผลคาอยู่แบบนั้น 10 ชั่วโมง จากนั้น หน้าเว็บไซต์จะแสดงผลกลับมาปกติ และทุกวันที่ 1-19 ของทุกเดือน หนอนคอมพิวเตอร์ CODE RED จะส่งข้อมูลไปหา หมายเลขที่อยู่ไอพี (IP Address) ในรูปแบบของ การสุ่ม (Random) จากนั้นวันที่ 20-27 มันจะยิง DDoS ไปยัง IP Address ที่ถูกกำหนดไว้ ซึ่งจะเป็นเว็บไซต์ของรัฐบาลต่าง ๆ รวมถึงเว็บไซต์ของฝ่ายบริหารของประธานาธิบดีสหรัฐฯ

4. หนอนคอมพิวเตอร์ Sobig | ค.ศ. 2003 (พ.ศ. 2547)

ในเดือนสิงหาคม ค.ศ. 2003 (พ.ศ. 2546) คอมพิวเตอร์ที่ใช้ ระบบปฏิบัติการ Windows นับล้านเครื่องได้ถูกหนอนคอมพิวเตอร์ อย่าง Sobig โจมตี

โดย Sobig ได้ทำการแพร่กระจายตัวเองผ่านอีเมลจากผู้ส่งที่ใช้ชื่อว่า "big@boss.com" และโฟลเดอร์ที่ถูกแชร์อยู่บนเครือข่าย โดยซ่อนตัวเองอยู่ในไฟล์ชื่อประมาณว่า Sample.pif, Untitled1.pif และ Movie_0074.mpeg.pif

ภาพจาก : https://www.f-secure.com/v-descs/sobig.shtml

หากเราเปิดไฟล์ดังกล่าวขึ้นมา Sobig จะทำการคัดลอกตัวเองลงในโฟลเดอร์ของระบบ และแก้ไขการทำงานของไฟล์รีจิสทรีบนระบบปฏิบัติการ Windows หรือที่เรียกว่า "Windows Registry" และจากนั้นมันจะทำการค้นหาข้อมูลอีเมลจากในไฟล์เอกสารที่อยู่ในฮาร์ดไดร์ฟ เพื่อส่ง Sobig ไปยังที่อยู่ดังกล่าว แม้เป้าหมายของ Sobig จะไม่ใช่การขโมยข้อมูลสำคัญโดยตรง แต่มันจะแอบเชื่อมต่อไปยังเว็บไซต์ที่โฮสต์อยู่บน GeoCities ของ Yahoo เพื่อดาวน์โหลดม้าโทรจัน Backdoor.Delf ที่สามารถเปิดช่องโหว่ให้ผู้สร้างไวรัสตัวอื่นเข้ามาควบคุมคอมพิวเตอร์ที่ติด Sobig แล้วได้

Sobig มีอยู่หลายเวอร์ชัน โดยแบ่งเป็น Sobig.A, Sobig.B, Sobig.C, Sobig.D, Sobig.E และ Sobig.F ซึ่ง Sobig.F เป็นเวอร์ชันที่ระบาดหนักมากที่สุด ถ้าถามว่าหนักขนาดไหน ? ในเดือนสิงหาคม ค.ศ. 2003 (พ.ศ. 2546) มีรายงานระบุว่า อีเมลทุก ๆ 17 ฉบับ จะมี Sobig.F แฝงตัวอยู่ สร้างความเสียหายทั่วโลกไปกว่า $10,000,000,000

5. หนอนคอมพิวเตอร์ MyDoom | ค.ศ. 2004 (พ.ศ. 2547)

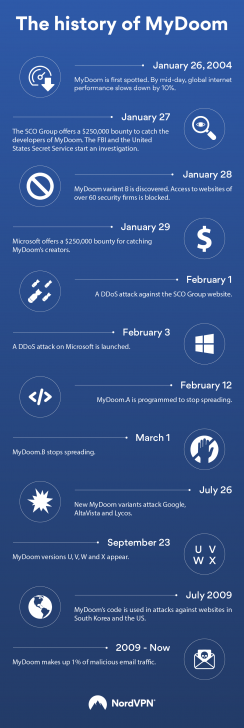

ย้อนกลับไปในช่วงเดือนมกราคม-กุมภาพันธ์ ค.ศ. 2004 (พ.ศ. 2547) คนทั่วทั้งโลกได้รับอีเมลลึกลับที่ระบุข้อความว่า "I'm just doing my job, nothing personal, sorry." (ขอโทษนะ ฉันแค่ทำงานของฉัน ไม่ใช่เรื่องส่วนตัว”) พร้อมกับไฟล์แนบมาด้วย ซึ่งทุกครั้งที่ผู้ใช้งานตรวจสอบกล่องจดหมาย ก็จะพบกับอีเมลฉบับเดิมส่งมาให้อีกรอบ

MyDoom เป็นหนอนคอมพิวเตอร์ที่มีเป้าหมายในการสร้างกองทัพซอมบี้สำหรับใช้โจมตีแบบ การโจมตีแบบ DDoS ไปยังเป้าหมายที่ต้องการ ไม่มีใครรู้ว่าแฮกเกอร์ที่สร้าง MyDoom ขึ้นมาคือใคร แต่มีการสันนิษฐานจากเทคนิคที่ใช้ในการเขียนโค้ดว่าน่าจะมาจากทีมแฮกเกอร์ของรัสเซีย

ผู้เชี่ยวชาญด้านความปลอดภัยเผยว่า MyDoom เป็นไวรัสที่มีความรุนแรงสูงมันสามารถแพร่กระจายตัวเองได้อย่างรวดเร็ว เพียงแค่สัปดาห์เดียว มีคอมพิวเตอร์ที่ถูก MyDoom โจมตีมากกว่า 500,000 เครื่อง มีการประเมินความเสียหายที่เกิดจากการโจมตีของ MyDoom เอาไว้ที่ประมาณ $38,500,000,000

ในช่วงพีค MyDoom ทำให้ระบบอินเทอร์เน็ตหลายแห่งตอบสนองช้าลงกว่าเดิม 8-10% อยู่เบื้องหลังการโจมตีแบบ DoS และ DDoS ในสหรัฐอเมริกา และเกาหลีใต้หลายระลอก โดยมันได้สร้างความเสียหายครั้งใหญ่เกิดขึ้น 2 ครั้ง

ครั้งแรกเกิดขึ้นกับเว็บไซต์ของบริษัทยักษ์ใหญ่ SCO Group ทำเอาเว็บไซต์ล่มจนทางบริษัทต้องทำการเปลี่ยนที่อยู่เว็บไซต์ใหม่เพื่อแก้ไขปัญหา ส่วนครั้งที่สองเป็นการถล่มเว็บไซต์ของ Microsoft

คลิกที่ภาพเพื่อขยาย

ภาพจาก : https://nordvpn.com/th/blog/mydoom-virus/

อันที่จริง ก่อนที่จะเกิดเหตุการณ์โจมตีจาก MyDoom ทางผู้เชี่ยวชาญด้านระบบรักษาความปลอดภัยเคยตั้งข้อสังเกตเอาไว้แล้วว่า เทคนิคการโจมตีที่ MyDoom ใช้มันมีความเป็นไปได้ แต่พวกเขายังมองไม่ออกว่าผลลัพธ์จะเป็นอย่างไร ? แล้วมันจะทำให้เกิดขึ้นได้อย่างไร ? ข่าวดี (มั้ง) ในที่สุด ทางผู้เชี่ยวชาญก็ได้เรียนรู้หลังจากที่ถูก MyDoom โจมตี และคิดค้นวิธีรับมือกับสถานการณ์ดังกล่าวได้ในที่สุด แต่อย่างไรก็ตาม ปัจจุบันนี้ MyDoom ก็ยังอยู่นะ ไม่ได้หายไปไหน ยังมีการใช้ MyDoom ในการโจมตีเว็บไซต์อยู่เป็นระยะ

6. ไวรัส ZeuS | ค.ศ. 2007 (พ.ศ. 2550)

หากคุณเคยอ่านตำนานเทพกรีก หรือเป็นแฟนภาพยนตร์ของ Marvek ชื่อ "Zeus" น่าจะเป็นชื่อที่คุ้นหูอย่างแน่นอน แต่ในโลกของอาชญากรรมไซเบอร์ (Cybercrime) แล้ว "ZeuS (หรือ Zbot)" คือมัลแวร์ ประเภท ม้าโทรจัน (Trojan Horse) ที่ขโมยข้อมูลตัวฉกาจที่สร้างความเสียหายมูลค่ารวมกว่าหลายพันล้านดอลลาร์ เลยทีเดียว

ZeuS ถูกพัฒนาขึ้นมาเพื่อใช้เป็นโทรจันแฝงตัวในซอฟต์แวร์ที่เกี่ยวกับการเงิน และธนาคาร แถมยังมีรูปแบบเป็น ซอฟต์แวร์ในรูปแบบเครื่องมือก่ออาชญากรรม (Crimeware) อีกด้วย ทำให้ขอบเขตการโจมตีขอบมันอันตรายกว่าแค่การขโมยข้อมูลการเงินของเหยื่อ

มันถูกเจอเป็นครั้งแรกในปี ค.ศ. 2007 (พ.ศ. 2550) จากการพยายามขโมยข้อมูลสำคัญออกจาก United States Department of Transformation จากนั้นก็เริ่มขยายการโจมตีไปยังบริษัท และธนาคาร แม้แต่โบสถ์ก็ไม่เว้น

โดย ZeuS จะโจมตีด้วยการดักข้อมูลจากเว็บเบราว์เซอร์ และระบบ Protected Storage (Pstore) ของระบบปฏิบัติการ Windows แล้วส่งกลับไปให้เซิร์ฟเวอร์ของแฮกเกอร์ ยิ่งไปกว่านั้น คอมพิวเตอร์ที่ติด ZeuS ไปแล้วยังสามารถทำหน้าที่เป็น Bot ใน Botnet เพื่อใช้เป็นเครื่องมือในการก่ออาชญากรรมออนไลน์อื่น ๆ ได้ด้วย รวมไปถึงการอัปเดตความสามารถของ ZeuS ให้ร้ายกาจยิ่งขึ้น

ในขณะนี้ ปี ค.ศ. 2022 (พ.ศ. 2565) มีการสำรวจพบว่ามี ZeuS ที่ถูกดัดแปลง และพัฒนาออกมาอยู่ประมาณ 545 เวอร์ชัน

7. ไวรัส Stuxnet | ค.ศ. 2010 (พ.ศ. 2553)

Stuxnet เป็นมัลแวร์ที่มีความพิเศษ และได้รับการยกย่องว่าเป็น "Cyberweapon" อาวุธไซเบอร์ตัวแรกของโลก

ที่เรียกว่าเป็น "อาวุธ" ก็เพราะว่ามัลแวร์ตัวนี้ถูกใช้ในการหยุดพัฒนาโรงงานนิวเคลียร์ของประเทศอิหร่าน แน่นอนว่าคนสร้าง Stuxnet เป็นใคร ไม่มีใครรู้ แต่ก็สันนิษฐานกันว่าจะต้องเป็นฝีมือของทีมแฮกเกอร์ระดับโลกที่มีรัฐบาลที่อยู่ตรงข้ามกับประเทศอิหร่านให้การสนับสนุนอยู่เบื้องหลัง

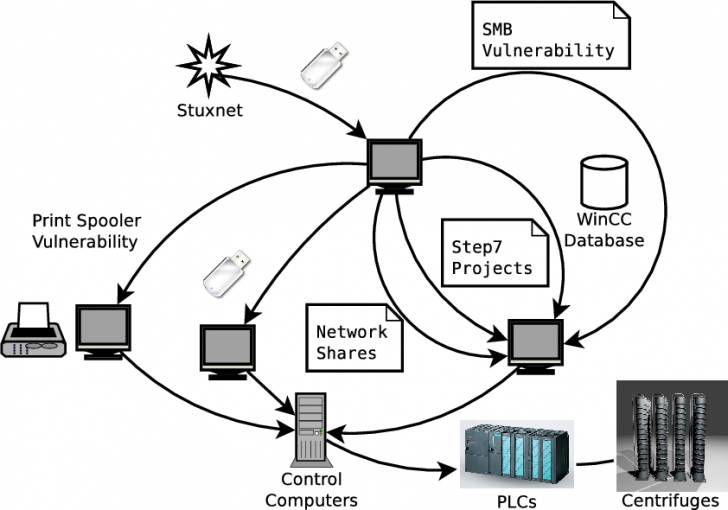

จากข้อมูลของไวรัสที่ผ่าน ๆ มา เราจะเห็นว่าตัวไวรัสจะแพร่กระจายตัวเองผ่านอินเทอร์เน็ตเป็นหลัก แต่ด้วยความที่โรงงานนิวเคลียร์ของประเทศอิหร่าน เป็นโรงงานลับใต้ดินกลางทะเลทรายที่ไม่มีการเชื่อมต่อกับเครือข่ายภายนอก มีเพียงเฉพาะเจ้าหน้าที่ที่เกี่ยวข้องเท่านั้นที่สามารถเข้าไปในโรงงานได้ ทำให้ Stuxnet ออกแบบมาให้โจมตีผ่าน USB drive

Stuxnet จะโจมตีไปยัง Programmable Logic Controllers (PLCs) ซึ่งเป็นตัวควบคุมเครื่องจักรบางชนิด โดย Stuxnet ตั้งเป้าไปที่ PLC ที่อยู่ในเครื่องนิวเคลียร์ของอิหร่านโดยเฉพาะ มันจะฝังตัวเองอยู่ในคอมพิวเตอร์ระบบปฏิบัติการ Windows โดยที่ไม่ทำอะไรเลย ทำแค่แพร่กระจายตัวเองไปยังคอมพิวเตอร์เครื่องอื่น ๆ และในแฟลชไดร์ฟ (USB Flash Drive) อีกด้วย

และเป็นที่ว่ากันว่าคอมพิวเตอร์ในประเทศอิหร่าน จำนวนมากถึง 58.9% ที่มีในประเทศมี Stuxnet ซ่อนตัวอยู่ จนกระทั่ง วันหนึ่งมีเจ้าหน้าที่ของโรงงานนิวเคลียร์นี้ "บังเอิญ" เอาแฟลชไดร์ฟมาต่อกับคอมพิวเตอร์ที่อยู่นอกโรงงาน และนำแฟลชไดร์ฟดังกล่าวกลับไปต่อในโรงงานอีกครั้ง จน Stuxnet เข้าไปแฝงตัวในโรงงานนิวเคลียร์ได้ในที่สุด และทำให้เครื่องจักรภายในโรงงานเกิดความเสียหาย เพื่อชะลอการโครงการพัฒนานิวเคลียร์ของอิหร่านได้สำเร็จในที่สุด

ภาพจาก : https://www.semanticscholar.org/paper/The-Stuxnet-Worm-Mueller/1501b8b7da65c8fc15846bd67765db735b23cda8

8. มัลแวร์เรียกค่าไถ่ WannaCry | ปี ค.ศ. 2017 (พ.ศ. 2560)

มาดูเหตุการณ์ที่เพิ่งผ่านไปได้เพียงไม่กี่ปีกันบ้าง แม้แนวคิดการใช้มัลแวร์จับไฟล์เป็นตัวประกันเพื่อเรียกค่าไถ่จากเหยื่อจะไม่ใช่เรื่องใหม่ มัลแวร์เรียกค่าไถ่ (Ransomware) ตัวแรกของโลกมีมาตั้งแต่ปี ค.ศ. 1989 (พ.ศ. 2532) แต่เหตุการณ์สร้างชื่อที่ทำให้ Ransomware เป็นคำที่ทั้งโลกรู้จักเกิดขึ้นในปี ค.ศ. 2017 (พ.ศ. 2560) จากการแพร่กระจายของ WannaCry

ในเดือนพฤษภาคม ค.ศ. 2017 (พ.ศ. 2560) คอมพิวเตอร์ทั่วโลกได้ถูก มัลแวร์เรียกค่าไถ่ WannaCry เข้ารหัสไฟล์ในฮาร์ดไดร์ฟให้ไม่สามารถใช้งานได้ ถ้าอยากจะปลดล็อกต้องจ่ายเงินให้กับทางแฮกเกอร์เพื่อแลกกับกุญแจมาถอดรหัสไฟล์เสียก่อน

จากรายงานระบุว่าเพียงชั่วโมงเดียว คอมพิวเตอร์กว่า 230,000 เครื่อง ใน 150 ประเทศทั่วโลกที่ถูกโจมตี โดยต้องจ่ายค่าไถ่เป็น บิตคอยน์ (Bitcoin) ที่มีมูลค่าประมาณ $300 และภายหลังก็มีการเพิ่มเป็น $600

มัลแวร์เรียกค่าไถ่ WannaCry จะซ่อนตัวอยู่ในไฟล์แนบไปกับอีเมล และลิงก์ตามเว็บไซต์ต่าง ๆ แล้วโจมตีโดยอาศัยช่องโหว่ "EternalBlue" ที่ถูกเผยแพร่ออกมาโดยกลุ่มแฮกเกอร์ที่ชื่อว่า Shadow Brokers แม้ว่าทาง Microsoft จะได้อัปเดตแพทช์รักษาความปลอดภัยมาอุดช่องโหว่ดังกล่าวแล้ว แต่ผู้ใช้ส่วนใหญ่ รวมไปถึงคอมพิวเตอร์ที่ใช้ในบริษัทที่ต้องรอทีมไอทีมาอัปเดตนั้นยังไม่ได้อัปเดตเพื่อปิดช่องโหว่ดังกล่าว

ความเสียหายที่เกิดขึ้นจาก มัลแวร์เรียกค่าไถ่ WannaCry เรียกได้ว่าโดนกันทั่วโลก บริษัทหลายแห่งในประเทศไทยก็มีข่าวว่าโดนเช่นกัน ข้อมูลบัญชี ข้อมูลคนไข้ในโรงพยาบาลเกิดความเสียหายจนวุ่นวายกันไปหมด มีการประเมินว่าความเสียหายที่เกิดขึ้นอยู่ที่ประมาณ $4,000,000,000 (หรือสี่พันล้านเหรียญสหรัฐ)

ที่มา : www.howtogeek.com , www.kaspersky.com , en.wikipedia.org , us.norton.com , www.fbi.gov , en.wikipedia.org , www.kaspersky.com , www.techtarget.com , www.bbc.com , www.wired.com , www.kaspersky.com , www.cybereason.com , www.malwarebytes.com , en.wikipedia.org , en.wikipedia.org

คำสำคัญ »

คำสำคัญ »

|

|

แอดมินสายเปื่อย ชอบลองอะไรใหม่ไปเรื่อยๆ รักแมว และเสียงเพลงเป็นพิเศษ |

รีวิวที่เกี่ยวข้อง

แสดงความคิดเห็น

ซอฟต์แวร์

ซอฟต์แวร์ แอปพลิเคชันบนมือถือ

แอปพลิเคชันบนมือถือ เช็คความเร็วเน็ต (Speedtest)

เช็คความเร็วเน็ต (Speedtest) เช็คไอพี (Check IP)

เช็คไอพี (Check IP) เช็คเลขพัสดุ

เช็คเลขพัสดุ สุ่มออนไลน์

สุ่มออนไลน์